Objectifs

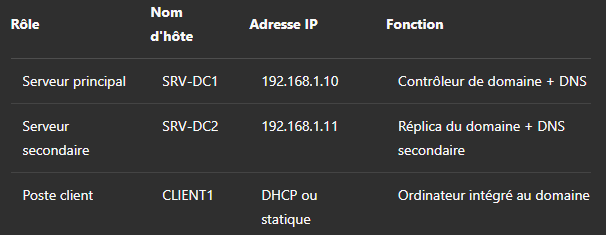

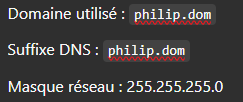

- Créer un domaine Windows appelé philip.dom

- Installer deux serveurs : un principal et un secondaire (réplica)

- Intégrer un client Windows au domaine

- Créer des utilisateurs et appliquer des règles de sécurité via des stratégies de groupe (GPO)

Architecture du réseau

Étape 1 : Préparation des serveurs

A. Configuration IP

Important : Toutes les machines doivent avoir une IP fixe (sauf le client si DHCP) et un DNS pointant vers SRV-DC1.

Pour SRV-DC1 :

- IP : 192.168.13.1

- Masque : 255.255.255.0

- Passerelle : 192.168.13.254

- DNS préféré : 172.0.0.1

Pour SRV-DC2 :

- IP : 192.168.13.2

- DNS préféré 1 : 192.168.13.1

- DNS préféré 2 : 172.0.0.1

Étape 2 : Installation d’Active Directory (SRV-DC1)

- Ouvrir Server Manager > "Ajouter des rôles et fonctionnalités"

- Sélectionner :

- Services de domaine Active Directory

- Serveur DNS

- À la fin de l’installation, cliquer sur "Promouvoir ce serveur en contrôleur de domaine"

- Sélectionner : "Ajouter une nouvelle forêt" > Nom du domaine : philip.dom

- Définir un mot de passe DSRM (restauration du service annuaire)

- Laisser les options par défaut > Installer > Redémarrer

Étape 3 : Installation du serveur secondaire (SRV-DC2)

- Répéter l’installation des rôles : AD DS + DNS

- Promouvoir en contrôleur secondaire d’un domaine existant

- Choisir le domaine philip.dom

- Fournir les identifiants d’un administrateur du domaine

- Valider et terminer l’installation > Redémarrer

Étape 4 : Vérification de l’AD et DNS

Sur SRV-DC1 ou SRV-DC2 :

- Lancer

dsa.mscpour voir les utilisateurs et ordinateurs Active Directory - Lancer

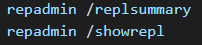

dnsmgmt.mscpour vérifier la zonephilip.dom - Tester la réplication entre serveurs :

Étape 5 : Intégrer un poste client Windows

A. Configuration réseau

- DNS principal :

192.168.13.1 - DNS secondaire :

192.168.13.2 - IP :

192.168.13.3

B. Rejoindre le domaine

- Ouvrir les paramètres système

- Clic sur Modifier les paramètres > Modifier

- Choisir "Domaine" et entrer : philip.dom

- Entrer les identifiants d’un administrateur du domaine

- Redémarrer la machine après intégration

Étape 6 : Création d’utilisateurs et groupes

- Lancer

dsa.mscsur SRV-DC1 - Créer une Unité d’Organisation (OU) : clic droit sur le nom du domaine > Nouveau > OU > nommer "Utilisateurs"

- Dans cette OU, créer un utilisateur : clic droit > Nouveau > Utilisateur > nom : testuser

- Définir un mot de passe > décocher "L'utilisateur doit changer le mot de passe au prochain logon" si nécessaire

Étape 7 : Création et application de stratégies de groupe (GPO)

A. Créer une GPO

- Lancer

gpmc.msc(gestion des stratégies de groupe) - Clic droit sur l’OU "Utilisateurs" > "Créer un objet GPO dans ce domaine, et le lier ici"

- Nom : "Bloquer Panneau de configuration"

B. Éditer la GPO

- Clic droit > Modifier

- Aller dans : Configuration utilisateur > Modèles d'administration > Panneau de configuration

- Activer : Interdire l'accès au panneau de configuration

C. Appliquer la GPO

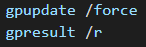

Sur le poste client ou le serveur :

Étape 8 : Test de redondance (Failover)

- Éteindre SRV-DC1

- Se connecter depuis le poste client avec testuser

- L’authentification doit toujours fonctionner (SRV-DC2 prend le relais)

- Lancer

nslookup philip.dompour vérifier que le DNS répond

Conclusion

Grâce à cette infrastructure, l’environnement Active Directory est :

- Sécurisé : gestion centralisée des utilisateurs et ressources

- Redondant : si un serveur tombe, le second continue d’assurer les services

- Facilement évolutif : possibilité d’ajouter des sites, des GPO ou d’autres services réseau

Ce projet constitue une base solide pour tout environnement professionnel basé sur Windows Server.

Résultats

Le domaine philip.dom est opérationnel avec deux serveurs :

- Un contrôleur principal (

SRV-DC1) qui gère l’authentification et les services DNS - Un contrôleur secondaire (

SRV-DC2) qui réplique l’annuaire et assure la redondance en cas de panne

Un poste client Windows est intégré au domaine, ce qui permet :

- La connexion avec des comptes utilisateurs du domaine

- L’application automatique des stratégies de groupe (GPO)

- La synchronisation entre les deux serveurs est réussie (testée via

repadmin)

Les stratégies de sécurité (ex : blocage du panneau de configuration) sont appliquées correctement via les GPO.

Le failover est fonctionnel : en cas de coupure de SRV-DC1, le serveur SRV-DC2 prend automatiquement le relais pour assurer l’authentification et les services DNS.